Warum wird eine sichere Firmware gebraucht?

Hersteller von Embedded-Systemen sollten sicherstellen, dass deren Geräte nur mit originaler und nicht modifizierter Firmware starten und nur autorisierte Konfigurationsdateien und Updates verwendet werden können. Die originale Software kann so auf gefälschter Hardware laufen oder umgekehrt, gefälschte bzw. manipulierte Software auf der Original-Hardware.

Die Herausforderung besteht darin, das System so zu schützen, dass schadhafter Code durch den sicheren Boot-Mechanismus erkannt und nicht ausgeführt wird. Es wird nur ein Bootloader und Betriebssystem in Kombination mit einem Dateisystem gebootet, wenn alle drei Komponenten authentisch sind. Schwachstellen können in einem regelmäßigen sicheren Update-Prozess behoben werden. Das System bleibt so stets vertrauenswürdig. immer. Hersteller von IoT-Geräten aus verschiedenen Branchen stehen zunehmend vor der Aufgabe, ihre Systeme auf diese Weise zu schützen.

Bei der Implementierung eines sicheren Boot-Prozesses werden hohe Anforderungen an die IT-Sicherheit gestellt und es gibt keinen Raum für Kompromisse. Dies kann mit Hilfe von Codesignaturen erreicht werden, die die Herkunft der Firmware aus einer vertrauenswürdigen Quelle durch Verifizierung der Signatur während des Bootvorgangs sicherstellen. Das benötigte geheime Schlüsselmaterial muss in einer streng geschützten Umgebung im Unternehmen aufbewahrt werden und nur autorisierte Benutzer sollten Zugang dazu haben. Es kann mehrere geheime Schlüssel für verschiedene Produkte oder Produktlinien geben, die verwaltet werden müssen. Wenn dies nicht konsequent und durchgängig umgesetzt wird, besteht ein hohes Risiko der Manipulation und des Missbrauchs.

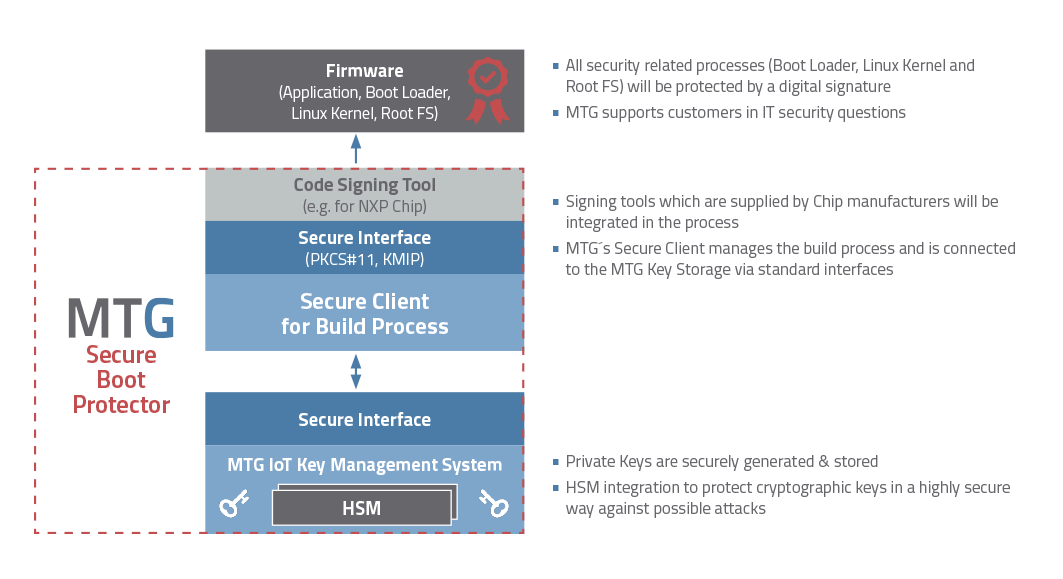

MTG Secure Boot Protector ermöglicht das sichere Lifecycle-Management von digitalen Zertifikaten und geheimen Schlüsseln, die für den Secure Boot-Management-Prozess benötigt werden.

MTG Secure Boot Protector (© MTG AG)

Secure Boot Protector

Wenn ein eingebettetes Gerät hochfährt, führt es Programme aus, die in seinem Arbeitsspeicher hinterlegt sind. Ist der Code nicht zulässig oder manipuliert, kann sich dieses Gerät fehlerhaft verhalten oder die Infrastruktur, in der es sich befindet, gefährden. Daher ist das Booten solcher Geräte ein kritischer Vorgang und muss abgesichert werden, um sicherzustellen, dass im Gerät nur Original-Software ausgeführt werden kann.

MTG Secure Boot Protector übernimmt alle Krypto-Operationen (Verschlüsselung, Signierung, Schlüsselgenerierung...), die für das sichere Booten (Secure Boot), Konfigurieren und Aktualisieren von eingebetteten Systemen erforderlich sind.

Hiermit werden alle Elemente abgedeckt, die für den vollständigen Schutz der Firmware erforderlich sind:

- Bootvorgang

- Update-Vorgang

- Schutz der geheimen Schlüssel

- Schutz des Bootloaders und des Betriebssystems

- Verschlüsselung des ausgeführten Codes (z. B. Bootloader oder Linux-Kernel).

Die Integration aller notwendigen Prozesse ist dank des MTG IoT Key Management Systems sehr einfach. Dadurch entfallen auch komplexe Konfigurationsaufgaben beim Einsatz von Hardware Security Modulen. Die Lösung kann zentral für verschiedene Embedded Devices mit unterschiedlichen Chip-Herstellern genutzt werden. Das vereinfacht zuverlässig das Management aller notwendigen Prozesse. Die Integration einer PKI zur variablen Generierung von X.509-Zertifikaten ist möglich. Es werden verschiedene CA-Hierarchien (Root CA, Sub CA) und Signaturalgorithmen unterstützt.

Einfaches Deployment

MTG Secure Boot Protector kann schnell und einfach an einem zentralen und sicheren Ort in Betrieb genommen werden. Die Anbindung der Entwicklungs- und Produktionsumgebung ist sehr flexibel zu realisieren. Alle Signierwerkzeuge, die PKCS#11 un-terstützen, können direkt integriert werden. Code Signing Tools der Chiphersteller (z.B. HABv4 von NXP) werden je nach Kundenwunsch in das System integriert.

MTG bietet Unterstützung bei allen IT-sicherheitsrelevanten Fragen zur Konfiguration der Firmware. Die optionalen Hardware Security Module werden vorkonfiguriert und ausfallsicher bereitgestellt.