Public Key Cryptography

Im Internet kommunizieren unzählige Menschen und Maschinen über Netzinfrastrukturen miteinander. Die sichere Identität eines Teilnehmers wird durch den jeweiligen Einsatz eines individuellen, eindeutigen und geheimen Schlüssels ermöglicht. Je nach Einsatzzweck können symmetrische Verfahren oder asymmetrische Verfahren zum Einsatz kommen. Das Kernproblem bei beiden Verfahren ist der sichere Austausch der Schlüssel zwischen den Teilnehmern, der in der Regel nicht persönlich, sondern Online erfolgt.

Public Key Cryptographie löst dieses Problem, indem jeder Partner einfach seinen öffentlichen Schlüssel veröffentlichen kann. Hierbei wird ein zusammengehöriges Schlüsselpaar erzeugt, ein sogenannter Public Key und sein Gegenstück, der Private Key. Der Public Key ist öffentlich und ermöglicht eine Verschlüsselung von Daten, die nur mit dem dazugehörigen Private Key entschlüsselt werden können. Außerdem kann der Public Key dazu verwendet werden, digitale Signaturen zu prüfen, die mit dem Private Key erzeugt wurden.

Die Signatur stellt sicher, dass die Daten tatsächlich von dem entsprechenden Absender stammen und unverfälscht übertragen wurden. Mit dieser Signatur wird also der unverfälschte Inhalt der Datei bewiesen. Ungelöst bleibt aber die Frage, woher man wissen soll, dass ein bestimmter öffentlicher Schlüssel tatsächlich einer bestimmten Person zugeordnet ist. Dieses Problem der Schlüsselverteilung mit eindeutigen Identitäten wird durch eine PKI gelöst.

PKI (Public Key Infrastructure)

Hinter Public Key Cryptography stecken vielfältige Verfahren, die geeignet sind, den Online-Austausch von Schlüsseln sicherer zu gestalten. Mit wachsender Komplexität, Vielfalt und Teilnehmerzahl stößt man damit jedoch sehr schnell an seine Grenzen.

Eine PKI (Public Key Infrastructure) löst das Problem, indem es die Voraussetzungen dafür schafft, dass Public Key Cryptography skalierbar und vertrauenswürdig wird. Herzstück einer PKI sind die Zertifikate, die von der sogenannten Certfication Authority (oder Certificate Authority, kurz: CA) ausgestellt werden. Die Zuordnung des öffentlichen Schlüssels zu einer Entität (Mensch oder Maschine) findet über ein sogenanntes X.509 Zertifikat statt. Jeder Teilnehmer bekommt ein solches Zertifikat von der PKI ausgestellt, die den Vertrauensanker in dem jeweiligen Netzwerk bildet.

Ein Zertifikat beinhaltet alle für den sicheren Datenaustausch relevanten Informationen (u.a. den Public Key oder auch bestimmte Berechtigungen der Teilnehmer). Es dient als überprüfter und genehmigter Ausweis (Benutzerzertifikat) für die kommunizierenden Teilnehmer des Netzwerkes.

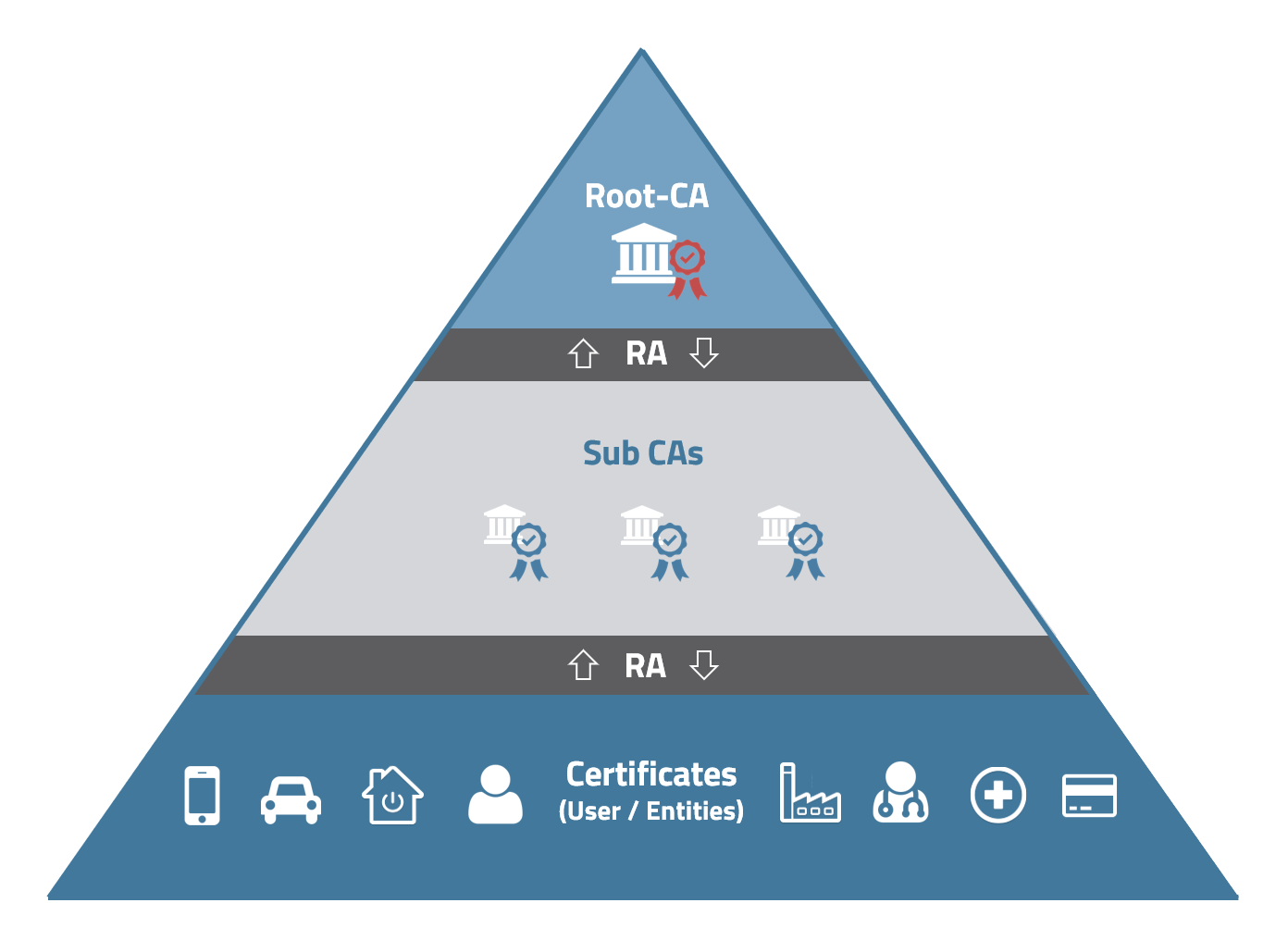

Aufbau der Instanzen einer PKI (© MTG)

Eine Public Key Infrastructure folgt dem logischen Aufbau einer Pyramide. Die oberste Instanz ist die sogenannte Root Certification Authority (Root-CA). Diese signiert mit ihrem privaten Schlüssel eine oder mehrere untergeordnete Sub Certification Authorities (kurz: Sub CA's). Das stellt sicher, dass die Zertifikate ausstellende Instanz, die Sub CA, vertrauenswürdig ist.

Eine Root CA wird im Betrieb nur selten eingesetzt, enthält aber dafür sehr sensibles Schlüsselmaterial. Daher wird sie im Normalfall „offline“ betrieben. Sie wird erst dann „aktiv“, wenn beispielsweise Zertifikate der Sub CA´s erneuert oder neue Sub CA's innerhalb der PKI eingerichtet werden.

Die Registration Authority (kurz RA) verwaltet die Zertifikate der PKI und übernimmt die Prüfung und Verwaltung von Antragsdaten und das Weiterleiten an die Sub CA bzw. der Root-CA. Die RA Software kann die Prüfung und Genehmigung automatisch durchführen (z. B. wenn es um Zertifikate für eine große Anzahl von IoT Geräte geht). In bestimmten Fällen kann der Genehmigungsprozess auch von autorisierten Stellen vorab geprüft und dann die Zertifikatserzeugung manuell über die Software angestoßen werden.

Die PKI-Plattform MTG-CARA deckt die Gesamtheit der Funktionen zur Ausstellung, Verteilung und Prüfung von digitalen X.509- und CV-Zertifikaten ab. Neben der CA-Funktionalität sind auch alle Funktionen einer Registration Authority (RA) bereits integriert.

Betrieb von PKIs

PKIs können, je nach Einsatzzweck unterschiedlich betrieben werden. Für Standardanwendungsfälle, die wenig Anpassungen erfordern, können Zertifikate beispielsweise von PKI Dienstleistern bezogen werden. Bei umfangreicherem Einsatz oder für spezielle Anwendungsfälle kommen eigene PKIs in Betracht. Diese können dann im eigenen Rechenzentrum (On Premise) betrieben oder auch über spezialisierte Clouddienstleister als Service bezogen werden. MTG liefert PKI Lösungen die speziell auf die Anforderungen der Kunden angepasst und flexibel On-Premise oder in einer Cloud-Umgebung betrieben werden können.